Aktualny egzamin CCNA 200-301 w wersji 1.0 obowiązuje od połowy 2019 roku. Pomijając kosmetyczne zmiany w 2022 r. dotyczące wyłącznie nazewnictwa (sformułowań zagadnień), liczy on już więc prawie 5 lat. 19 sierpnia 2024 r. jest ostatnim dniem, kiedy będzie można go napisać, bo od 20 sierpnia 2024 r. wchodzi w życie nowy egzamin CCNA w wersji 1.1. Jakie zmiany wprowadza nowe egzamin? Czy warto przyspieszyć przygotowania do certyfikatu, aby „załapać się” na dotychczasowy egzamin? Tego m.in. dowiesz się z poniższego artykułu.

W swoim FAQ Cisco wskazuje, że „zaktualizowano 10% egzaminu” (cokolwiek by to nie oznaczało). Niemniej analizując punkt po punkcie wymagania nowego (wersja 1.1) i starego (wersja 1.0) egzaminu zmian jest w praktyce niewiele, a już na pewno nie stanowią one 10% zakresu materiału. Realizowane przez nas szkolenie CCNA uwzględnia już wprowadzone zmiany do egzaminu i przygotuje Cię do jego nowej wersji.

Zatem co się konkretnie zmieniło?

Usunięto DNA Center i WLC, ale, …

W części „1.0 Network fundamentals” (w sumie 20% zakresu materiału) zmieniono jeden punkt 1.1.e.

Dotychczasowa treść: Controllers (Cisco DNA Center and WLC)

Aktualna treść: Controllers

Czyli usunięto z wymagań do egzaminu tematy związane z DNA Center i WLC, ale… w praktyce ich nie usunięto, bo pozostawiono zagadnienia dotyczące ogólnie kontrolerów SDN, których nie da się w pełni zrozumieć, nie odnosząc się do konkretnych przykładów produktów, czyli np. do DNA Center (którego nazwę zmieniono na Cisco Catalyst Center). Dodatkowo z punktu usunięto termin WLC, ale punkt 2.9 wciąż wspomina o wiedzy z zakresu konfiguracji WLAN za pomocą interfejsu graficznego, co wymaga znajomości WLC. Podsumowując, w teorii zmiana jest, ale w praktyce jej nie ma.

Uogólniono temat dostępu do urządzeń sieciowych

W tej samej części „2.0 Network Access” (w sumie 20% zakresu materiału) zmieniono jeszcze jeden punkt 2.8.

Dotychczasowa treść: Describe AP and WLC management access connections (Telnet, SSH, HTTP, HTTPS, console, and TACACS+/RADIUS)

Aktualna treść: Describe network device management access (Telnet, SSH, HTTP, HTTPS, console, TACACS+/RADIUS, and cloud managed)

Mamy zatem tutaj dwie zmiany. Pierwsza uogólnia zastosowanie punktu do wszystkich urządzeń sieciowych (a nie tylko bezprzewodowych urządzeń LAN), a druga dodaje temat zarządzenia urządzeniami „z chmury”.

Dodano rozszerzenia do RSTP

W części „2.0 Network Access” (w sumie 20% zakresu materiału) dodano podpunkt 2.5.d: Root guard, loop guard, BPDU filter, and BPDU guard w punkcie 2.5: Interpret basic operations of Rapid PVST+ Spanning Tree Protocol.

Jak skutecznie przygotować się do egzaminu?

W osobnym artykule opisujemy jak czytać (interpretować) wymagania do egzaminu (każdego, nie tylko CCNA) i tym samym skutecznie się do niego przygotować.

Sztuczna inteligencja zawitała w CCNA

W części „6.0 Automation and Programmability” (w sumie 10% zakresu materiału) całkowicie zmieniono punkt 6.4.

Dotychczasowa treść: Compare traditional campus device management with Cisco DNA Center enabled device management

Aktualna treść: Explain AI (generative and predictive) and machine learning in network operations

Co to oznacza? Musisz znać podstawy sztucznej inteligencji w kontekście „operacji sieciowych”. Typowe zastosowania AI w operacjach sieciowych obejmują analizę predykcyjną, rozwiązywanie problemów i automatyzację.

Dodano typy uwierzytelniania w API

W części „6.0 Automation and Programmability” (w sumie 10% zakresu materiału) zmieniono punkt 6.5.

Dotychczasowa treść: Describe characteristics of REST-based APIs (CRUD, HTTP verbs, and data encoding)

Aktualna treść: Describe characteristics of REST-based APIs (authentication types, CRUD, HTTP verbs, and data encoding)

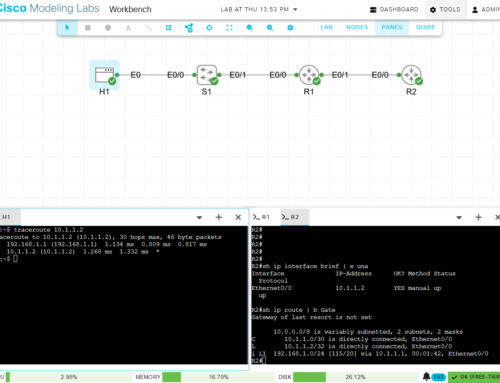

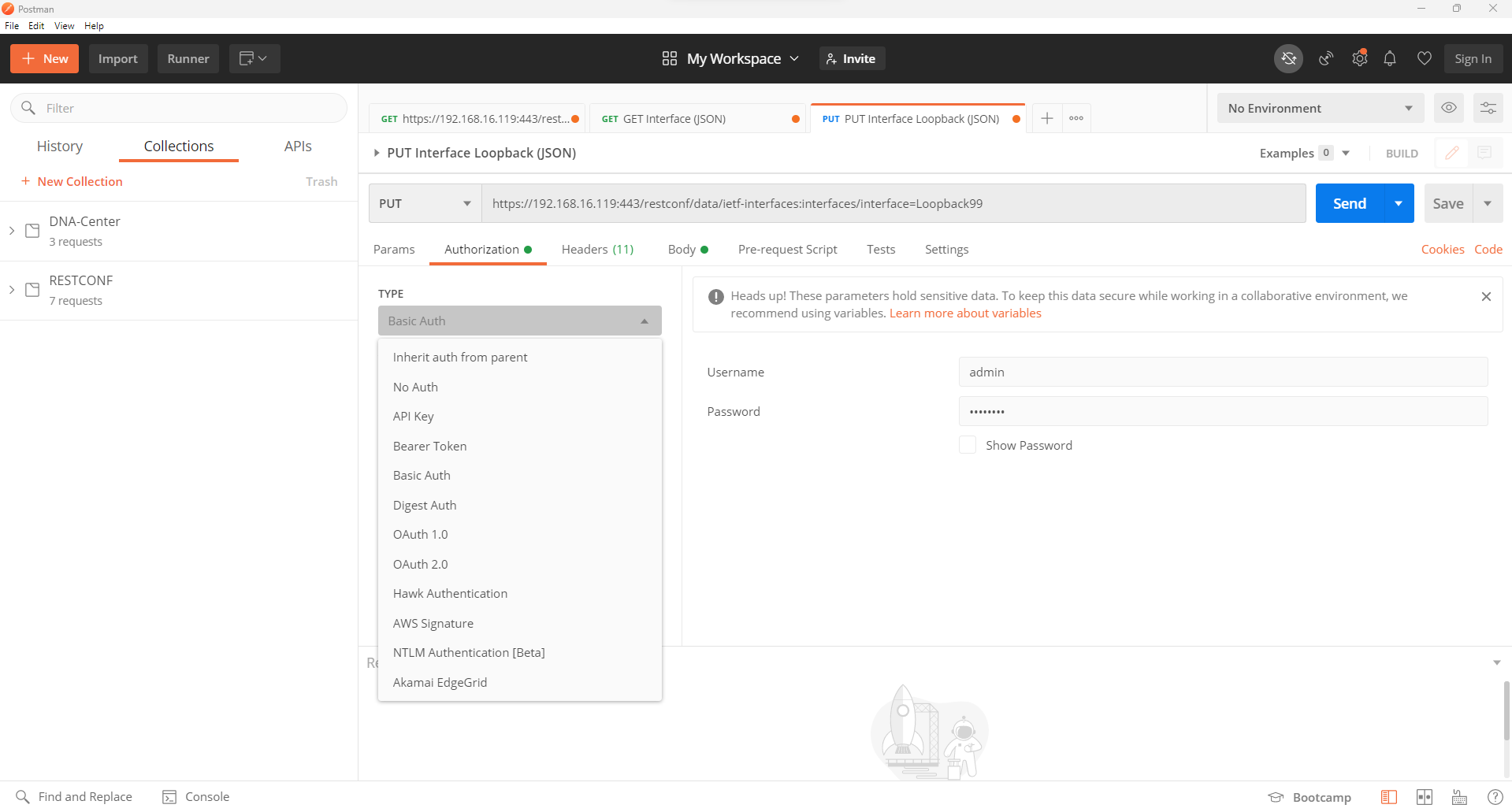

W przypadku większości API przed ich użyciem należy się uwierzytelnić. Analogicznie jak przed użyciem strony jako użytkownik musisz się zalogować. Na naszym kursie CCNA uczestnicy używają narzędzia Postman do wchodzenia w interakcje z API i w nim ustawiają odpowiednie opcje uwierzytelniania.

Interakcja z API routera Cisco z użyciem narzędzia Postman

Interakcja z API routera Cisco z użyciem narzędzia Postman

(Kliknij aby powiększyć)

Dodano narzędzie Terraform

W części „6.0 Automation and Programmability” (w sumie 10% zakresu materiału) zmieniono punkt 6.6.

Dotychczasowa treść: Recognize the capabilities of configuration management mechanisms Puppet, Chef, and Ansible

Aktualna treść: Recognize the capabilities of configuration management mechanisms such as Ansible and Terraform

Nowy wersja wymagań usuwa wzmiankę o Puppet i Chef, ale dodaje narzędzie Terraform. Biorąc pod uwagę początek zdania – poznaj możliwości (ang. Recognize the capabilities) – wystarczy poznać podstawy obu narzędzi, tj. wiedzieć, do czego one służą. Praktyczna umiejętność ich użycia nie jest wymagana.

Brak innych zmian

W części „3.0 IP Connectivity” (w sumie 20% zakresu materiału), w części „4.0 IP Services” (w sumie 10% zakresu materiału) i części „5.0 Security Fundamentals” (w sumie 15% zakresu materiału) nie ma żadnych zmian.

Podsumowanie

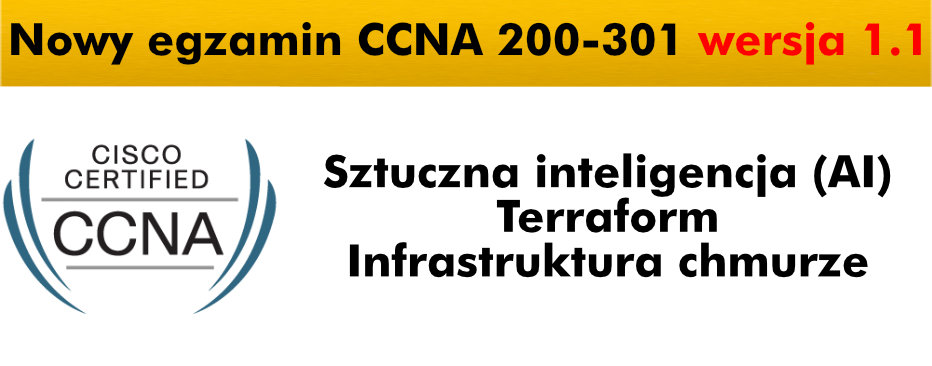

Zmiany w wersji 1.1 egzaminu CCNA 200-301 względem wersji 1.0 są niewielkie i na pewno nie stanowią 10% całości zakresu materiału. Jeśli jesteś w trakcie realizacji szkolenia CCNA i przygotowujesz się do egzaminu certyfikującego, działaj swoim tempem i nie zmieniaj przyjętej strategii, aby koniecznie „załapać się” na stary (dotychczasowy) egzamin.

Podsumowanie zmian w egzaminie CCNA w wersji 1.1 względem 1.0. Czerwone elementy usunięto, zielone dodano.

2.5 Interpret basic operations of Rapid PVST+ Spanning Tree Protocol

2.5.a Root port, root bridge (primary/secondary), and other port names

2.5.b Port states and roles

2.5.c PortFast

2.5.d Root guard, loop guard, BPDU filter, and BPDU guard

2.8 Describe AP and WLC network device management access (Telnet, SSH, HTTP, HTTPS, console, TACACS+/RADIUS, and cloud managed)

6.4 Compare traditional campus device management with Cisco DNA Center enabled device management

6.4 Explain Al (generative and predictive) and machine learning in network operations

6.5 Describe characteristics of REST-based APIs (authentication types, CRUD, HTTP verbs, and data encoding)

6.6 Recognize the capabilities of configuration management mechanisms such as Puppet, Chef, Ansible and Terraform