Czy to będzie na egzaminie ICND1? A czy o to mogą pytać na egzaminie CCNA R&S? Czy aby zaliczyć egzamin z części drugiej CCNA R&S muszę umieć to skonfigurować? Takich pytań pojawia się cała masa, a odpowiedź jest zawsze taka sama. Należy spodziewać się wszystkiego co jest podane w wymaganiach do danego egzaminu.

Poniżej zaprezentowano przykładowe ćwiczenie praktyczne obejmujące swoim zakresem merytorycznym program drugiej części szkolenia CCNA R&S, tj. Routing and Switching Essentials. Oczywiście nie cały zakres programowy, ale stosunkowo dużą jego część, więc jeśli jesteś w stanie rozwiązać to zadanie samodzielnie to możesz założyć, że zakres materiału z drugiej części szkolenia CCNA R&S masz w miarę opanowany.

Uwaga! Zanim rozpoczniesz konfigurację przeczytaj wcześniej całe ćwiczenie od początku do końca! Bo zadanie z późniejszego punktu może wpływać na wybór odpowiedniego rozwiązania w punkcie wcześniejszym. Po wykonaniu całego ćwiczenia sprawdź czy wszystko działa poprawnie, bo może się zdążyć, że wykonując zadanie z kolejnego punktu zepsujesz rozwiązanie poprzedniego. Uwagi te są uniwersalne i powinny być stosowane nie tylko podczas tego jednego konkretnego zadania, ale również tych, które przede wszystkim będziesz wykonywał podczas egzaminów certyfikacyjnych.

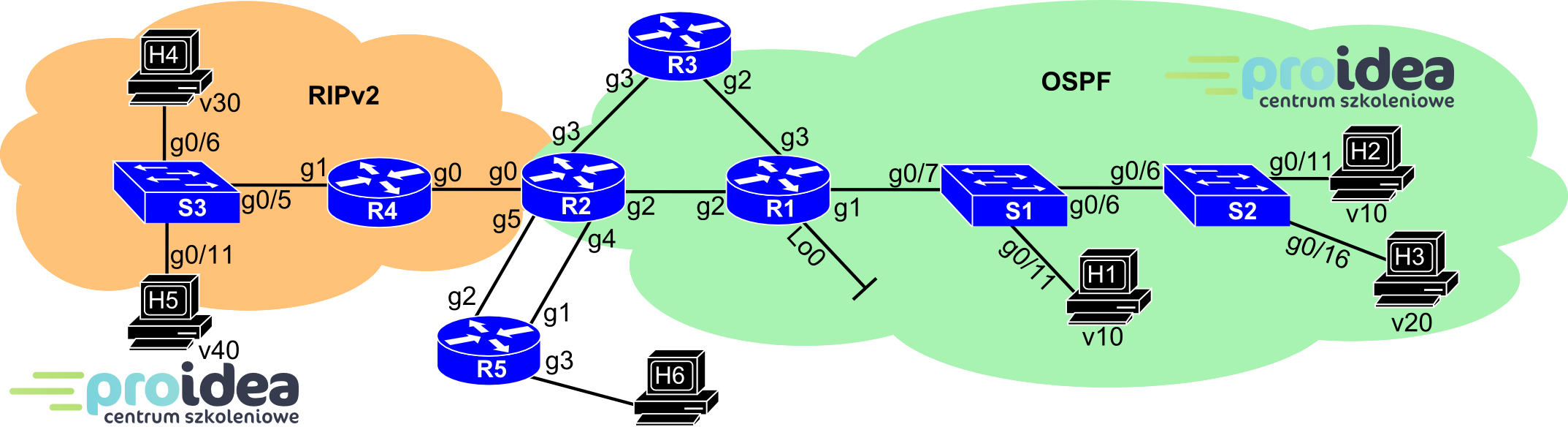

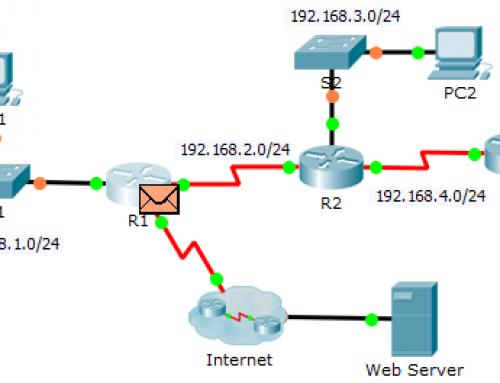

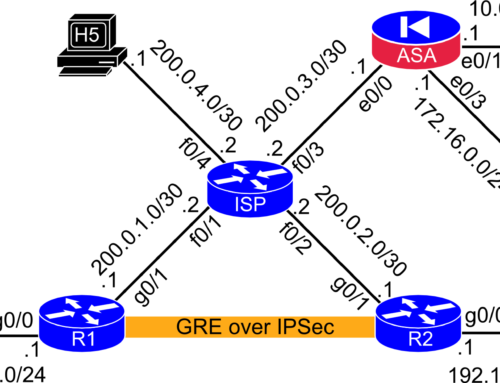

Topologia

Zadanie

- Złóż sieć zgodnie ze schematem. S1 to przełącznik warstwy trzeciej, pozostałe przełączniki działają tylko w warstwie drugiej.

- Ustaw nazwy na wszystkich urządzeniach.

Sekcja L2 (S1 i S2)

- Skonfiguruj VLANy i ustaw ich nazwy: 10 → IT, 20 → HR, 11 → VOICE, 90 → MGT, 999 → UNUSED.

- S1 będzie realizował routing pomiędzy VLANami 10, 11, 20, 90. Zastanów się w jaki sposób powinieneś w związku z tym skonfigurować interfejsy S1.G0/6 i S1.G0/7.

- Interfejsy S1.G0/11-20 przypisz do VLANu 10.

- Interfejsy S2.G0/11-15 przypisz do VALNu 10, a S2.G0/16-20 do VLANu 20.

- Pozostałe (nieużywane) interfejsy przełączników przypisz do VLANu 999, a następnie je wyłącz.

- VLAN 999 ma być VLANem natywnym na tym interfejsie(-ach) przełączników S1 i S2, na których ma to sens i znaczenie z punktu widzenia bezpieczeństwa tj. m.in. zagrożeń wynikających z ataku VLAN Hopping.

- Tryb pracy wszystkich interfejsów ma być ustawiony “na sztywno”, a DTP ma być wyłączone.

- Na portach dostępowych w VLANu 10 ustaw Voice VLAN (v11).

- Telefony podłączone do portów dostępowych w VLANie 20 mają działać w VLANie dostępowym, a przełącznik ma je o tym poinformować.

- VLAN 90 (MGT) będzie służył do zarządzania przełącznikami S1 i S2

Sekcja L2 (S3)

- Skonfiguruj VLANy i ustaw ich nazwy: 30 → FINANCE, 40 → PROD, 91 → MGT2, 999 → UNUSED.

- R4 będzie realizował routing pomiędzy VLANami 30, 40, 91.

- Interfejsy S3.G0/6-10 przypisz do VALNu 30, a S3.G0/11-15 do VLANu 40.

- Pozostałe (nieużywane) interfejsy S3 przypisz do VLANu 999, a następnie je wyłącz.

- VLAN 999 ma być VLANem natywnym na tym interfejsie(-ach) przełącznika S3, gdzie ma to sens i znaczenia.

- Tryb pracy wszystkich interfejsów ma być ustawiony “na sztywno”, a DTP ma być wyłączone.

- VLAN 91 (MGT2) będzie służył do zarządzania przełącznikiem S3

- Połączenie pomiędzy R4 i S3 ma działać z ręcznie ustawioną prędkością i dupleksem (10Mb/s i half-duplex).

- Na S3 dla podłączonych do niego hostów ustaw statyczne wpisy w tablicy przełączania.

- Komunikaty CDP mają nie być wysyłane do hostów w VLANie 30.

Sekcja L3

- Zaadresuj całą sieć używając dla wszystkich urządzeń adresów z sieci 198.1.4.0/22. Planując adresację zwróć uwagę na późniejszą konieczność wykonania sumaryzacji.

- v10 – 20 hostów,

- v11 – 12 hostów,

- v20 – 50 hostów,

- R1.Lo0 – 11 hostów,

- v30 – 90 hostów,

- v40 – 120 hostów,

- R5.g1 – 72 hosty,

- v90 i v91 – aby móc zarządzać posiadanymi przełącznikami bez uwzględniani przyszłego rozwoju sieci,

- na połączeniach P2P zastosuj maskę /30.

- W zaznaczonych fragmentach sieci uruchom odpowiednie protokoły routingu.

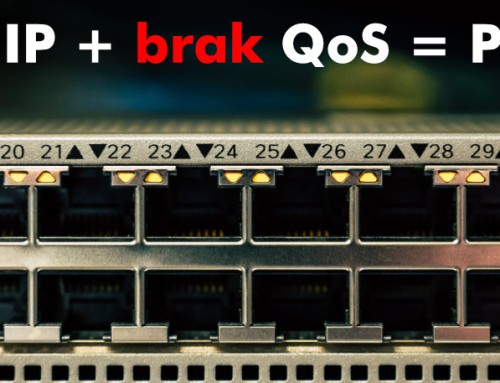

- OSPF – pomiędzy R1, R2, R3, S1

- RIP – pomiędzy R2 i R4

- Na R2 skonfiguruj domyślny routing statyczny tak, aby mógł on osiągnąć się LAN (z hostem H6) routera R5 używając obydwóch możliwych połączeń. Połączenie interfejsem g4 ma być łączem podstawowym, a połączenie interfejsem g5 zapasowym używanym jedynie w przypadku awarii łącza podstawowego.

- Na R5 skonfiguruj routing statyczny do całej sieci 198.1.4.0/22 tak, aby połączenie interfejsem g1 było łączem podstawowym, a połączenie interfejsem g5 zapasowym używanym jedynie w przypadku awarii łącza podstawowego.

- Na R2 skonfiguruj redystrybucję trasy domyślnej do RIP i OSPF.

- Ruch z sieci v10 i v20 kierowany do R2 ma iść przez R3. Ruch powrotny, tj. z R2 do sieci v10 i v20 ma również iść przez R3. Łącze bezpośrednie tj. R1↔R2 ma być używane tylko wtedy, gdy padnie któreś z połączeń „na około” lub cały router R3. Zweryfikuj swoje rozwiązanie używając narzędzia ping z opcją nagrywania trasy.

- Komunikaty OSPF Hello oraz aktualizacje RIP mają być wysyłane tylko przez te interfejsy, przez które jest to potrzebne.

- Dostosuj domyślny sposób liczenia kosztu OSPF do obsługi łącz 1Gb/s i w przyszłości 10Gb/s.

- Na R1, R2 i R3 ustaw ręcznie OSPF router-ID odpowiednio na 1.1.1.1, 2.2.2.2 i 3.3.3.3.

- R4 ma rozgłaszać sieci v30 i v40 w formie jednego wpisu.

- R2 pomimo posiadania trasy domyślnej w kierunku R5 ma odrzucać ruch przychodzący do niego dowolnym interfejsem i kierowany do sieci 172.16.0.0/16. Zrealizuj to nie stosując ACL.

- Po skończeniu tej części zadania wszystkie używane w topologii adresy IP powinny być nawzajem osiągalne → sprawdź to!

Usługi

- Na wszystkich urządzeniach (również na przełącznikach) włącz dostęp po SSH (wersja 2). Wyłącz możliwość dostępu przez Telnet do urządzeń.

- R4 ma być serwerem DHCP dla urządzeń w VLANach 10, 11, 20 i 30.

- R2 ma działać jako serwer czasu, a R1, R3 i R4 jako jego klienci.

Bezpieczeństwo

- Na S3 skonfiguruj DHCP Snooping dla VLANu 10.

- Zabezpiecz porty dostępowe S1 i S2 przed możliwością podpięcia do nich obcych urządzeń uwzględniając, że do portów dostępowych mogą być podłączone telefony IP.

- S1 → bezpieczeństwo dynamiczne, w przypadku przekroczenia dopuszczalnej liczby adresów MAC na porcie ma on być wyłączany

- S1 → porty zablokowane przez port-security mają być automatycznie odblokowywane co 60 sekund

- S2 → przełącznik ma uczyć się i zapamiętywać adresy MAC podłączanych urządzeni i nie dopuszczać, aby w przyszłości w porcie mogło pracować inne urządzenia

- S2 → w przypadku jednoczesnego podpięcia do portu właściwego i obcego urządzenia port powinien odrzucać ruch pochodzący od obcego urządzenia jednocześnie pozwalając na pracę temu właściwemu. Informacje o podpięciu obcego urządzenia mają być widoczne w logach.

Listy kontroli dostępu (ACL)

- Ogranicz na R1 tak, aby z sieci v10 i v20 można było pingować oraz łączyć się przez SSH z dowolnym (any) urządzeniem oraz łączyć się z serwerami WWW w sieci na interfejsie R5.g3. Pozostały ruch z sieci v10 i v20 ma być zablokowany.

- Ogranicz na R1 do minimum ruch powracający do sieci v10 i v20.

- Pozostały wymagany ruch ma działać bez żadnych ograniczeń. Wskazówka – pamiętaj o protokole OSPF działającym pomiędzy R1 i S1 oraz ruchu z i do sieci do zarządzania przełącznikami S1 i S2.

- Z routerem R5 można łączyć się przez SSH jedynie z sieci v30 i routera R2.

- Urządzenia w sieci v30 nie mogą łączyć się z żadnymi serwerami WWW. Pozostały ruch ma działać bez ograniczeń.