Zadanie praktyczne obejmujące wybrane zagadnienia ze szkolenia CCNA Security.

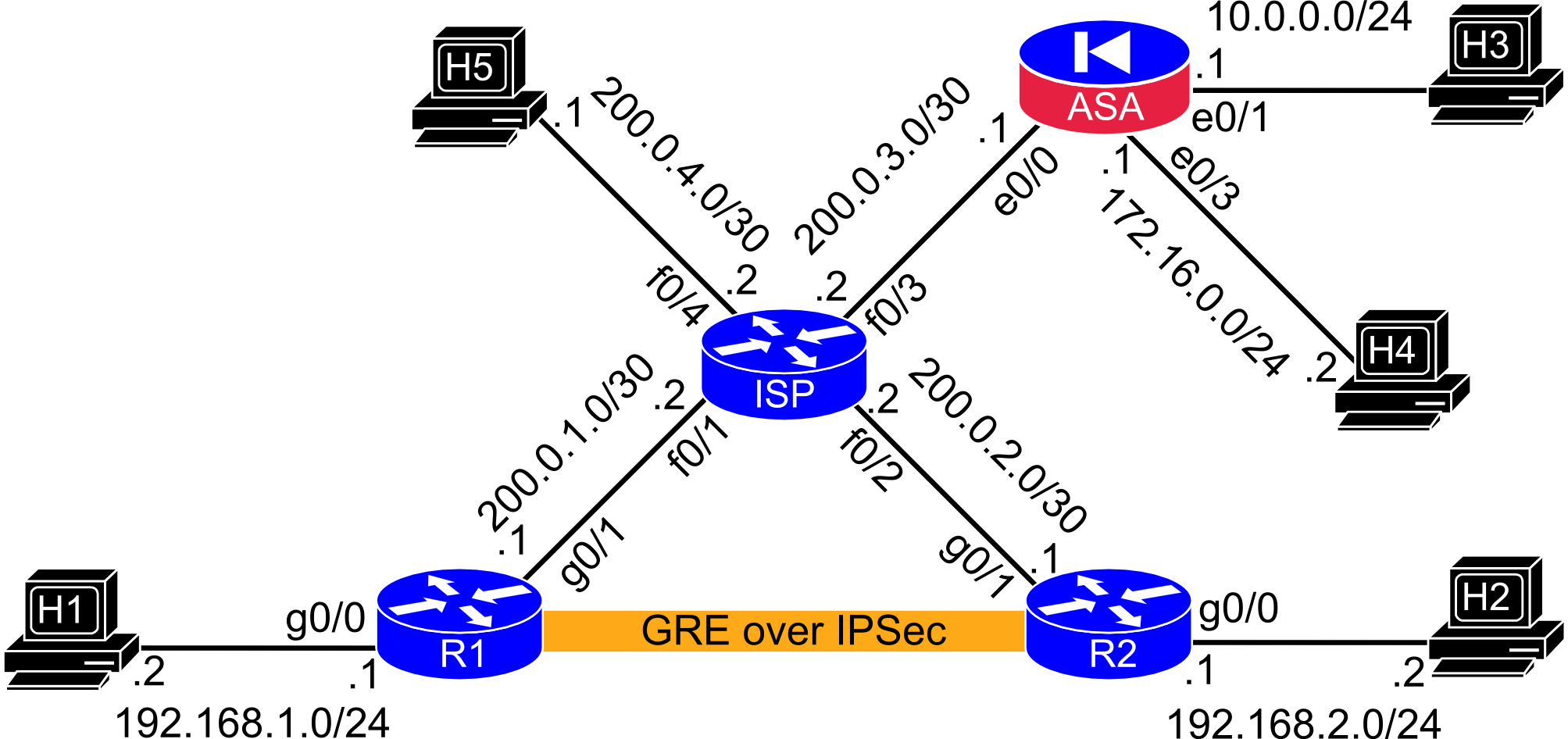

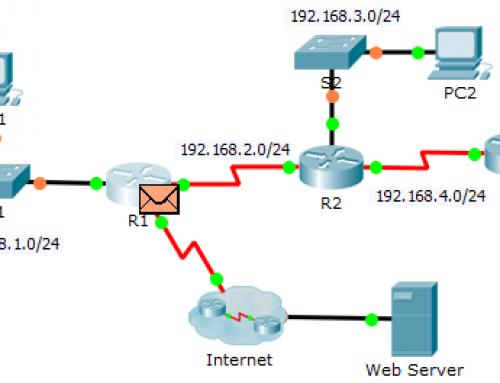

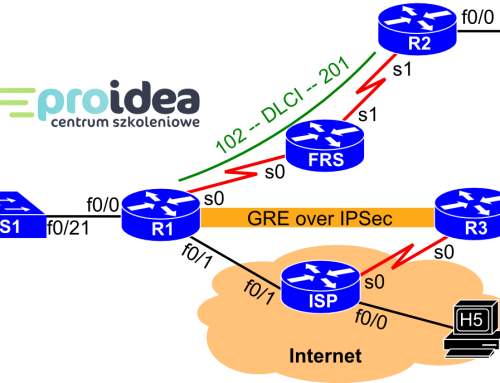

Topologia

Zadania

- Złóż sieć zgodnie z rysunkiem.

- Ustaw nazwy na wszystkich urządzeniach.

Sekcja I – podstawowa konfiguracja routerów, SSH, AAA, RBAC, NTP

- Na R1 i R2 ustaw trasę domyślną do ISP. Na ISP ustaw routing statyczny do sieci LAN R1 i R2.

- Na R2 włącz SSH

- zablokuj możliwość Telnetowania się.

- uwierzytelnianie ma odbywać się przy użyciu nowego modelu AAA

- router ma blokować możliwość zdalnego logowania się na niego na 2 minuty po 2 nieudanych próbach logowania w ciągu 30 sekund

- Na R1 utwórz widok, który będzie jedynie pozwalał na wykonanie obejrzenie tablicy routingu oraz włączenie lub wyłączenie interfejsu szeregowego.

- ISP ma działać jako serwer czasu NTP, a R1 i R2 mają synchronizować swój czas do niego.

Sekcja II – site-to-site VPN (GRE over IPSec)

- Skonfiguruj VPN site-to-site (GRE over IPSec) pomiędzy R1 i R2 tak, aby ruch cały ruch pomiędzy sieciami LAN routerów był przesyłany w sposób bezpieczny.

- Sieć na interfejsie Tunel → 172.16.255.0/30.

- Polityki ISAKMP i IPSec dowolne

Sekcja III – Zone-based Policy Firewall

- Skonfiguruj ZBPF na R2.

- Interfejs g0/0 oraz tunnel (VPN) mają być w strefie INSIDE.

- Interfejs g0/1 ma być w strefie OUTSIDE.

- Ruch z TCP, UDP i ICMP pochodzący z strefy INSDIE i kierowany do strefy OUTSIDE ma podlegać inspekcji.

- Ruch pochodzący z strefy OUTSIDE i kierowany do strefy INSDIE ma być blokowany za wyjątkiem ruchu kierowanego do serwera WWW na H2.

- Ma nie być możliwości pingowania routera ze strefy OUTSIDE.

Sekcja III – ASA

- Adresacja

- INSIDE (H3) → VLAN1, 10.0.0.1/24, ASA ma być serwerem DHCP dla tej sieci

- OUTSIDE → VLAN2, 200.0.0.1/24

- DMZ (H4) → VLAN3, 172.16.0.1/24

- Zarządzanie ASA

- Dostęp przez Telnet z sieci INSIDE

- Dostęp przez SSH z dowolnego hosta (wymagany login i hasło)

- Ruch z INSIDE ma być tłumaczony (PAT) na adres interfejsu OUTSIDE.

- Ruch od serwera w DMZ ma być tłumaczony na adres 200.0.3.11. Do serwera ma być dostęp z zewnątrz (z H5)

- Włącz inspekcję ruchu ICMP przychodzącego interfejsem INSIDE